Update: 03.02.2022

Im Dezember 2021 wurde eine Sicherheitslücke in einer Komponente des ACMS gemeldet und als CVE-2021-44829 erfasst, der zufolge das Webfrontend von ACMS anfällig für Cross-Site-Scripting Angriffe ist.

Diese Sicherheitslücke ist in WebACMS ab Version 2.6 behoben.

Das notwendige Update kann bei unserem KundenCenter angefordert werden.

Sicherheitslücke in einer Komponente des ACMS

Im Dezember 2021 wurde eine Sicherheitslücke in einer Komponente des ACMS gemeldet und als CVE-2021-44829 erfasst, der zufolge das Webfrontend von ACMS anfällig für Cross-Site-Scripting Angriffe ist.

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44829

Ein Patch, der die Schwachstelle behebt, ist aktuell nicht verfügbar. Betroffen sind alle ACMS-Installationen bei diesen das Webinterface im Rahmen der Konfiguration aktiviert wurde. Dies ist gegeben, wenn im Start-Modul der ACMS-Konfiguration das Modul "Web Start WebACMS 2.1" aufgerufen wird. Installationen, bei denen das Webinterface nicht aktiviert ist, sind von der Sicherheitslücke nicht betroffen.

Das WebACMS-Interface ist eine Zusatzkomponente, die es Administratoren ermöglicht, Details des Datenflusses zu überprüfen, ohne den Service zu stoppen. Dieses kann deshalb deaktiviert werden, ohne die Grundfunktionalität von ACMS einzuschränken.

Um das Webfrontend zu deaktivieren sind folgende Schritte notwendig:

- Umbenennen oder Löschen der relevanten Ordner und Dateien.

- Ausbau oder Deaktivieren des Aufrufs der WebACMS-Module im Startmodul der jeweiligen ACMS-Installation

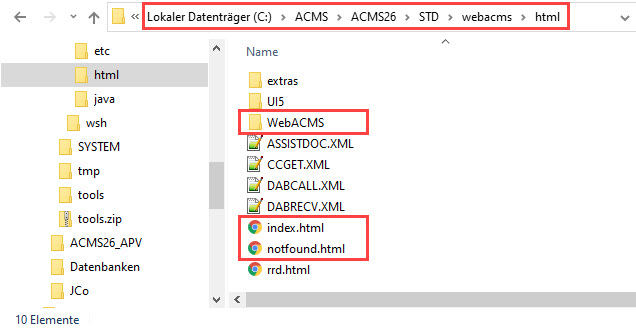

Umbenennen oder Löschen der relevanten Ordner und Dateien:

- ACMS stoppen.

- Umbenennen oder Löschen folgender Ordner und Dateien:

- %ACMS-Installationsordner%\STD\webacms\html\webacms

- %ACMS-Installationsordner%\STD\webacms\html\WebACMS\index.html

- %ACMS-Installationsordner%\STD\webacms\html\WebACMS\notfound.html

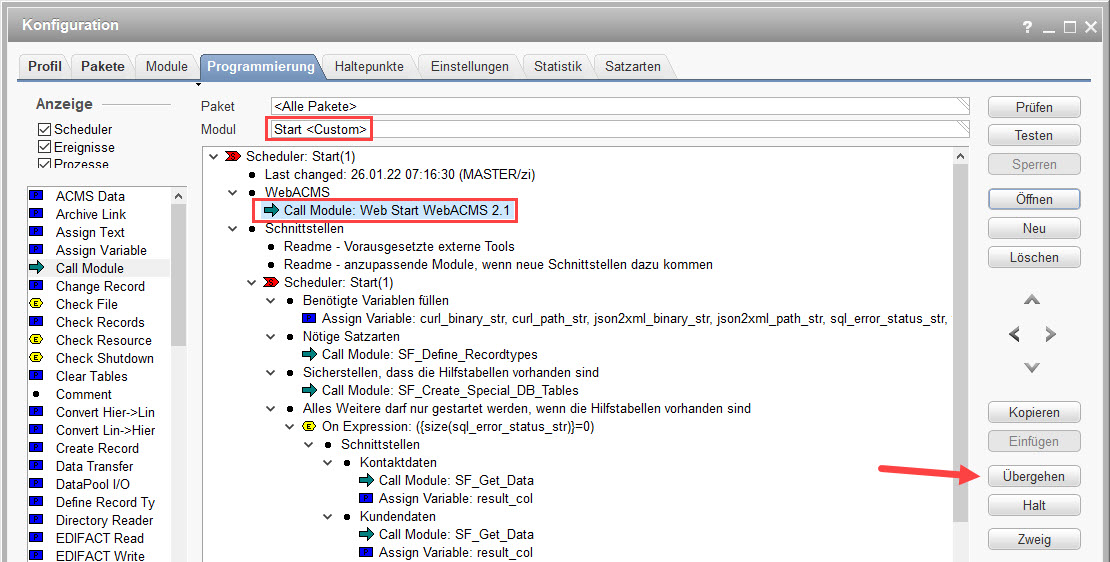

Ausbau oder Deaktivieren des Aufrufs der WebACMS-Module im Startmodul der jeweiligen ACMS-Installation:

- ACMS im Normal-Modus starten.

- In der vorliegenden Konfiguration muss nun die Stelle ermittelt werden, an der das Webinterface gestartet wird. In der Regel (sofern nicht individuell anders gelöst) ist im Modul "Start" folgender Call Module-Befehl enthalten: "Call Module Web Start WebACMS 2.1".

- Dieser Aufruf sollte wahlweise übergangen oder gelöscht werden. Anschließend muss die Konfiguration gespeichert und deren Ausführung neu gestartet werden.

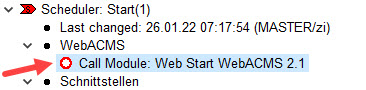

Wenn der Aufruf übergangen wird, wird dies wie folgt dargestellt.

Alternativ kann der Aufruf auch gelöscht werden (Aufruf markieren und anschließend CTRL+X verwenden). Anschließend muss die Konfiguration gespeichert (Mappe „Profil“, Button „Sichern“) und das ACMS neu gestartet werden.

Nach dem Deaktivieren des Webfrontends kann ein Zugriff auf das ACMS nach wie vor über die Applikation selbst ober über ein zweites ACMS erfolgen. Auskünfte hierzu erhalten Sie vom AFI Support.

Ansätze zur Risikoreduzierung

Kommt die empfohlene Abschaltung des Webfrontends nicht in Betracht, sollte Folgendes beachtet werden:

Um die Schwachstelle ausnutzen zu können, ist es notwendig, per HTTP auf das Webfrontend von ACMS zuzugreifen. Es gilt, diese Zugriffsmöglichkeiten so weit wie möglich zu reduzieren.

- Das ACMS Webfrontend sollte generell nie direkt aus dem Internet erreichbar sein

- Wenn möglich, sollte der Zugriff aus dem lokalen Netzwerk eingeschränkt werden. In der maximalen Ausprägung wird eine HTTP-Kommunikation zu dem Server bzw. dem entsprechenden Kommunikations-Port, auf dem das ACMS installiert ist, vollständig unterbunden. In diesem Fall wäre das Webinterface lediglich noch über "http://localhost" vom Server selbst aus zu erreichen. Zusätzlich sollte in einem solchen Fall sichergestellt werden, dass der Personenkreis minimiert wird, der sich auf dem betreffenden Server anmelden und von dort das Webinterface aufrufen kann.

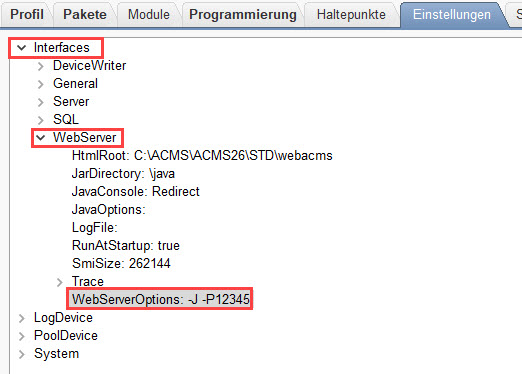

- Kann ein Zugriff via http nicht unterbunden werden, sollte das Webinterface einen vom Standard (80) abweichenden Port verwenden. Er kann im ACMS an folgender Stelle geändert werden: Konfiguration -> Einstellungen -> Interfaces -> Webserver. Hier muss der Wert im Feld „WebServerOption“ ggf. um eine Angabe für den Port erweitert werden. Hierzu ist ein -P<portnummer> zu ergänzen bzw. eine bestehende Port-Definition abzuändern. Beispiel: Die Angabe von -P12345 hätte zur Folge, dass das Webfrontend anschließend via localhost zu erreichen wäre.